作者 |王博文 上海控安可信软件创新研究院研究员

来源 |鉴源实验室

引言:近年来,汽车网络安全攻击事件频发,而汽车智能化和网联化所带来的安全隐患也与日俱增,研究人员除了考虑如何加入防御措施之外,还应该站在攻击者的角度来分析历史的攻击事件以及攻击手段。

01汽车信息安全漏洞与攻击

针对汽车的攻击行为在近年来引起了较大的关注,但是对汽车的攻击行为却不是近年才有的。早期的攻击汽车行为主要是破解汽车的防盗系统,对汽车或车内财产进行盗窃。随着智能网联汽车的发展,汽车具有了更多潜在的入侵途径。对汽车的攻击行为包括了汽车非法功能激活、汽车控制以及隐私盗窃等多种行为。智能网联汽车的环境增加了攻击者入侵的途径和可能性。恶意的攻击者可能会通过夺取汽车的控制权对车主进行勒索,也可能在行车过程中引发安全事故,甚至有可能发动大规模的恐怖袭击。

2011年,德国马格德堡大学的研究员针对CAN总线网络系统,展示了在车窗升降、汽车警示灯、安全气囊控制以及中央网关控制系统四种攻击场景下的安全隐患[1]。德国ESCRYPT公司的研究员提出了在新的网联汽车环境下,需要对汽车内部的数据安全做更好的保护[2]。除此之外,国际上还有很多针对车载网络安全性分析的研究[3, 4]。

科恩实验室在2016年和2017年对特斯拉汽车实现了无物理接触攻击。该安全漏洞可以实现汽车的车身控制和行车功能控制[5]。在该攻击案例中,攻击者的入口是中央信息显示模块CID。利用这个ECU中的Linux操作系统和浏览器的0 day漏洞。攻击者成功地实现了通过蜂窝网络从远程接入了信息娱乐系统。当中央网关被攻破以后,整个车内网络的控制信号则都暴露在攻击者面前。之后黑客可以通过中央网关发送各类CAN总线报文、UDS控制信号等,进而实现对车辆的远程控制和攻击。

2017年,荷兰网络安全公司Computest的研究员Daan Keuper和Thijs Alkemade通过对大众和奥迪的多款车型进行挖掘,发现其车载信息娱乐系统中存在远程利用漏洞[6]。攻击者通过车载Wi-Fi设备接入了汽车的信息娱乐系统,再利用车载信息娱乐系统的漏洞,向CAN总线中发送CAN报文,最终实现了对中央屏幕、扬声器和麦克风等装置的控制。

为了解决汽车网络安全问题,汽车厂商在近年来也投入了大量的精力。美国通用汽车公司在2016年1月与HackerOne合作启动了了公共安全漏洞报告项目。特斯拉汽车公司、菲亚特克莱斯勒公司等也在BugCrowd的平台上进行了漏洞悬赏,试图在攻击者利用漏洞进行攻击之前发现并解决问题。

在美国,国家公路交通安全管理局(NHTSA)近年来一直致力于解决现代汽车网络安全问题[7-9]。在日本,信息处理推进机构在2013年发布了汽车网络信息安全指南,提出了IPA - Car安全模型[10]。

02攻击案例分析

2.1 攻击案例

2015年7月,两名美国白帽黑客Chris Valasek和Charlie Miller成功侵入一辆正在行驶的JEEP自由光SUV的CAN总线网络系统,向发动机、变速箱、制动和转向等系统发送错误指令,最终使这辆车开翻到马路边的斜坡下。随后,他们在8月全球最大的黑客大会上,发布了攻击细节。该事件直接导致了克莱斯勒公司召回了140多万辆汽车,而且该事件也是首起因汽车信息安全问题引发的汽车召回。

2.2事件分析

(1)攻击对象

该事件的攻击目标为2014款Jeep Cherokee,如图1所示。他们之所以选择这款车作为攻击目标主要有两方面的原因,一是根据他们之前的一些研究[11],Jeep Cherokee相比与其他20款车型,电子电气架构相对简单,侵入到车内总线相对比较容易;二是结合当时他们的成本,最终选择了2014款Jeep Cherokee。

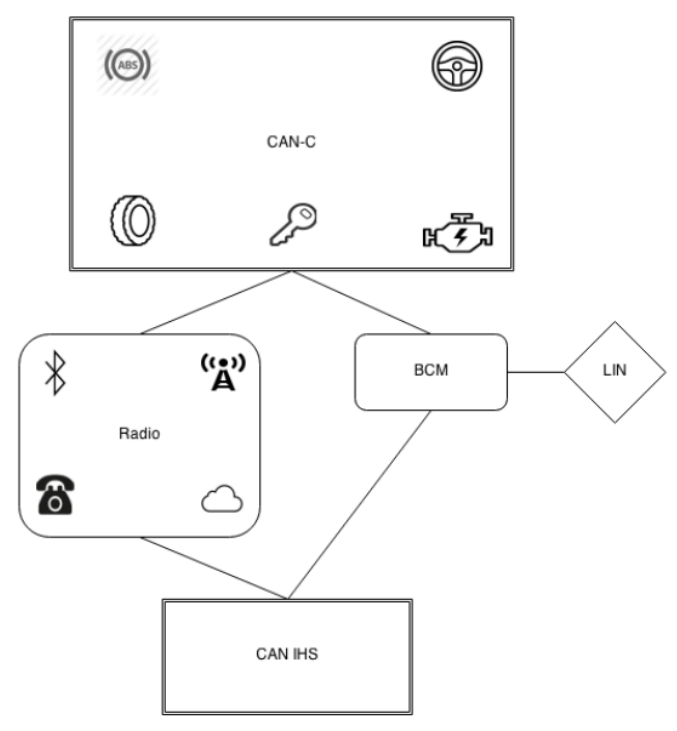

图2 2014 Jeep Cherokee车内架构

2014 Jeep Cherokee的车内架构非常简单,如图2所示,而最为关键的一点是Radio直接与车内的两个CAN总线相连,CAN-C和CAN IHS,而CAN-C则是直接连到车内的动力系统中,比如发动机控制、变速箱换挡控制、ABS制动、电子手刹等子系统。那么这样的电子电气架构就意味着,只要侵入了汽车的Radio系统,就能够实现远程控制汽车。如表1所示,列出了Jeep Cherokee可能的入侵点。

表1 Jeep Cherokee可能的入侵点

(2)攻击步骤解析

根据Chris Valasek和Charlie Miller的研究报告,将他们的攻击步骤主要分解为3个步骤:

● 利用3G伪基站跟汽车通讯模组建立连接,利用通讯端口上开放的后门,获取联网模块的最高控制权限;

● 再通过联网模块,将篡改过的程序刷入CAN控制芯片里,进而实现对车内CAN总线的完全控制;

● 通过CAN控制器给车内其他控制器发送控制指令,实现对车辆的非法操控。

a. 伪基站连接

首先,研究者通过拆解车内的T-Box模块,发现它使用了高通3G基带芯片,并使用Sprint作为运营商,如图3所示。另外,还可以使用Sierra无线软件开发工具包来开发和调试这个系统[12]。该车机模块有两个网络接口,一个用于内部Wi-Fi通信,一个通过Sprint的3G服务与外界通信。研究者利用伪基站,可以实现手机网络与Jeep进行通信。

图3 哈曼Uconnect系统的Sierra Wireless AirPrime AR5550

b. 网关越狱

研究者为了控制车机Uconnect系统,对Uconnect将进行了端口扫描,并发现开放端口6667的D-Bus服务,D-Bus服务带来的安全风险包括代码注入、功能滥用甚至内存损坏等,因此研究者通过D-Bus服务可以实现未经身份验证对Uconnect系统进行控制。然而,车机Uconnect系统并不直接与车内的CAN总线相连,而是通过瑞萨V850ES/FJ3芯片处理。为了进一步控制车内的CAN总线通信,研究者发现V850ES芯片是由车机系统对其进行固件刷新的,而车机系统之前就拿到了控制权,那么研究者利用修改过的固件重新刷新了V850ES,从而将瑞萨V850ES/FJ3芯片进行了越狱。

c. 非法控制

车机芯片和CAN控制器V850ES通过SPI总线进行连接,通过使用SPI从车机芯片向V850ES芯片上修改后的固件发送消息,使得V850ES发出控制车辆行为的CAN数据。CAN是一种总线型的协议,在协议中没有原始地址信息,接收ECU对收到的数据无法确认是否为原始数据,这就容易导致攻击者通过注入虚假信息对CAN总线报文进行伪造、篡改等。因此,通过逆向JEEP车内的CAN通信协议,就可以进行伪造,从而进一步控制JEEP车的CAN-C总线系统。

03总 结

Chalie Miller和Chris Valasek作为黑客突破了以往汽车网络安全黑客的极限,那就是成功实现了非物理接触下的远程进行车辆控制。以往的黑客只能通过物理接触,或者只能控制个车辆,最多进行近距离攻击,而Chalie和Chris可以控制全美范围内,几乎所有安装了Uconnect车机的车。

从该JEEP车攻击事件的分析我们也可以看出,实现汽车的远程控制不是单单通过某一个漏洞,而是通过一系列的漏洞才实现了非物理接触下的入侵,而另一方面反映出汽车中的各个子控制器存在很多潜在的漏洞,最后再次梳理JEEP自由光入侵的时间线作为文章的总结。

● 2014年10月:Chalie和Chris披露了D-Bus服务暴露和易受攻击的事实。

● 2015年3月:Chalie和Chris发现可以重新编程V850芯片,以从OMAP芯片发送任意CAN消息。

● 2015年5月3日:Chalie和Chris发现D-Bus可以通过蜂窝网络访问,而不仅仅是Wi-Fi。

● 2015年7月:Chalie和Chris向FCA、Harman Kardon、NHTSA和QNX提供了研究报告。

● 2015年7月16日:克莱斯勒发布了该问题的补丁。

● 2015年7月21日:《Wired》文章发布。

● 2015年7月24日:Sprint蜂窝网络阻止端口6667的访问。克莱斯勒自愿召回140万辆汽车。

参考文献:

[1]HOPPE T, KILTZ S, DITTMANN J. Security Threats to Automotive CAN Networks Practical Examples and Selected Short-term Countermeasures[J]. Reliability Engineering and System Safety, 2011, 96(1): 11-25.

[2]WEIMERSKIRCH A. Do Vehicles Need Data Security?[C]//SAE Technical Paper. Detroit, MI, United States, 2011.

[3]KLEBERGER P, OLOVSSON T, JONSSON E. Security Aspects of the In-vehicle Network in the Connected Car[C]//IEEE Intelligent Vehicles Symposium (IV). Baden-Baden, Germany, 2011: 528-533.

[4]NISCH P. Security Issues in Modern Automotive Systems[C]//Lecture: Securce Systems. 2011.

[5]Keen Security Lab. TESLA Hacking 2016 and 2017[C]//15th ESCAR Europe. 2017.

[6]Computest. The Connected Car - Ways to Get Unauthorized Access and Potential Implica- tions[R]. 2018.

[7]MCCARTHY C, HARNETT K. National Institute of Standards and Technology Cybersecu- rity Risk Management Framework Applied to Modern Vehicle[R]. NHTSA Report 812-073. National Highway Traffic Safety Administration, U.S. Dept. of Transportation, 2014.

[8]MCCARTHY C, HARNETT K, CARTER A. A Summary of Cybersecurity Best Practices[R]. NHTSA Report 812-075. National Highway Traffic Safety Administration, U.S. Dept. of Transportation, 2014.

[9]MCCARTHY C, HARNETT K, CARTER A, et al. Assessment of the Information Sharing and Analysis Center Model[R]. 2014.

[10]KOBAYASHI H, KONNO C, KAYASHIMA M, et al. Approaches for Vehicle Information Security[R]. Information-Technology Promotion Agency, 2013.

[11]MILLER C, VALASEK C. Adventures in Automotive Networks and Control Units[Z]. DEF CON 21. 2013.

审核编辑黄宇

-

芯片

+关注

关注

459文章

51995浏览量

434335 -

CAN

+关注

关注

57文章

2845浏览量

466423 -

网络安全

+关注

关注

11文章

3277浏览量

61029 -

汽车

+关注

关注

13文章

3769浏览量

39132

发布评论请先 登录

舜宇智领荣获DEKRA德凯ISO/SAE 21434汽车网络安全认证

杰发科技通过ISO/SAE 21434汽车网络安全管理体系认证

铁将军通过ISO/SAE 21434汽车网络安全管理体系认证

中科创达通过ISO/SAE 21434汽车网络安全管理体系认证

Lansweeper:强化网络安全与资产管理

华锐捷荣获TÜV南德ISO/SAE 21434汽车网络安全认证

时代智能获TÜV南德ISO/SAE 21434汽车网络安全认证

TÜV南德授予时代智能ISO/SAE 21434 汽车网络安全流程认证证书

骆驼集团武汉光谷研发中心获ISO/SAE 21434汽车网络安全流程认证

智达诚远荣获TÜV南德ISO/SAE 21434汽车网络安全认证

智能网联汽车网络安全开发解决方案

经纬恒润荣获ISO/SAE 21434汽车网络安全流程认证

爱芯元智通过ISO/SAE 21434:2021汽车网络安全流程认证

邀请函 | Vector中国汽车网络安全技术日

能可瑞获颁TÜV南德ISO/SAE 21434 汽车网络安全流程认证证书

瑞萨RA8系列教程 | 基于 RASC 生成 Keil 工程

对于不习惯用 e2 studio 进行开发的同学,可以借助 RASC 生成 Keil 工程,然后在 Keil 环境下愉快的完成开发任务。

共赴之约 | 第二十七届中国北京国际科技产业博览会圆满落幕

作为第二十七届北京科博会的参展方,芯佰微有幸与800余家全球科技同仁共赴「科技引领创享未来」之约!文章来源:北京贸促5月11日下午,第二十七届中国北京国际科技产业博览会圆满落幕。本届北京科博会主题为“科技引领创享未来”,由北京市人民政府主办,北京市贸促会,北京市科委、中关村管委会,北京市经济和信息化局,北京市知识产权局和北辰集团共同承办。5万平方米的展览云集

道生物联与巍泰技术联合发布 RTK 无线定位系统:TurMass™ 技术与厘米级高精度定位的深度融合

道生物联与巍泰技术联合推出全新一代 RTK 无线定位系统——WTS-100(V3.0 RTK)。该系统以巍泰技术自主研发的 RTK(实时动态载波相位差分)高精度定位技术为核心,深度融合道生物联国产新兴窄带高并发 TurMass™ 无线通信技术,为室外大规模定位场景提供厘米级高精度、广覆盖、高并发、低功耗、低成本的一站式解决方案,助力行业智能化升级。

智能家居中的清凉“智”选,310V无刷吊扇驱动方案--其利天下

炎炎夏日,如何营造出清凉、舒适且节能的室内环境成为了大众关注的焦点。吊扇作为一种经典的家用电器,以其大风量、长寿命、低能耗等优势,依然是众多家庭的首选。而随着智能控制技术与无刷电机技术的不断进步,吊扇正朝着智能化、高效化、低噪化的方向发展。那么接下来小编将结合目前市面上的指标,详细为大家讲解其利天下有限公司推出的无刷吊扇驱动方案。▲其利天下无刷吊扇驱动方案一

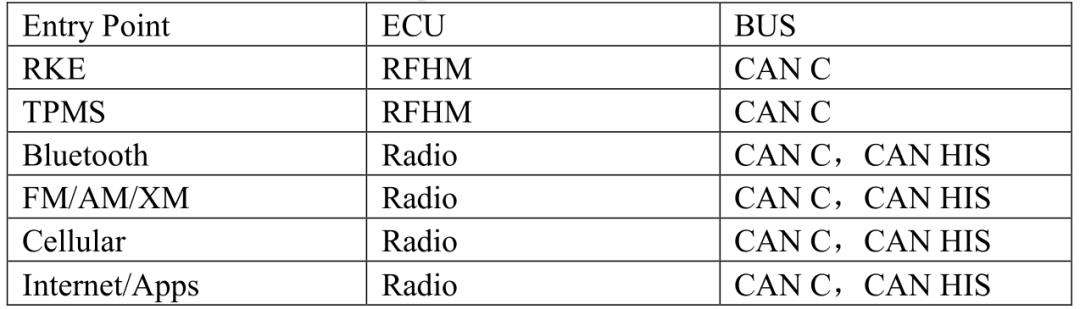

电源入口处防反接电路-汽车电子硬件电路设计

一、为什么要设计防反接电路电源入口处接线及线束制作一般人为操作,有正极和负极接反的可能性,可能会损坏电源和负载电路;汽车电子产品电性能测试标准ISO16750-2的4.7节包含了电压极性反接测试,汽车电子产品须通过该项测试。二、防反接电路设计1.基础版:二极管串联二极管是最简单的防反接电路,因为电源有电源路径(即正极)和返回路径(即负极,GND),那么用二极

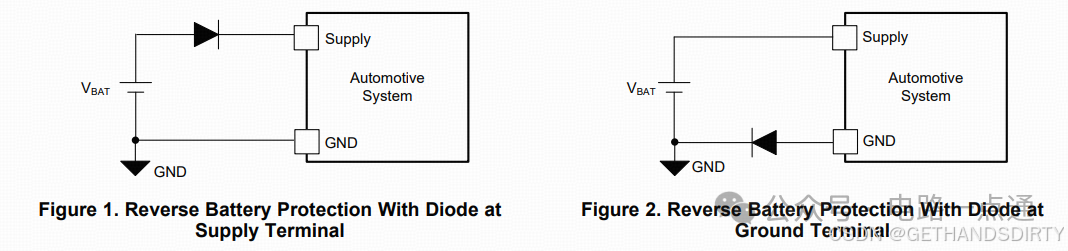

半导体芯片需要做哪些测试

首先我们需要了解芯片制造环节做⼀款芯片最基本的环节是设计->流片->封装->测试,芯片成本构成⼀般为人力成本20%,流片40%,封装35%,测试5%(对于先进工艺,流片成本可能超过60%)。测试其实是芯片各个环节中最“便宜”的一步,在这个每家公司都喊着“CostDown”的激烈市场中,人力成本逐年攀升,晶圆厂和封装厂都在乙方市场中“叱咤风云”,唯独只有测试显

解决方案 | 芯佰微赋能示波器:高速ADC、USB控制器和RS232芯片——高性能示波器的秘密武器!

示波器解决方案总述:示波器是电子技术领域中不可或缺的精密测量仪器,通过直观的波形显示,将电信号随时间的变化转化为可视化图形,使复杂的电子现象变得清晰易懂。无论是在科研探索、工业检测还是通信领域,示波器都发挥着不可替代的作用,帮助工程师和技术人员深入剖析电信号的细节,精准定位问题所在,为创新与发展提供坚实的技术支撑。一、技术瓶颈亟待突破性能指标受限:受模拟前端

硬件设计基础----运算放大器

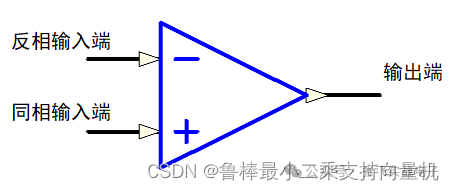

1什么是运算放大器运算放大器(运放)用于调节和放大模拟信号,运放是一个内含多级放大电路的集成器件,如图所示:左图为同相位,Vn端接地或稳定的电平,Vp端电平上升,则输出端Vo电平上升,Vp端电平下降,则输出端Vo电平下降;右图为反相位,Vp端接地或稳定的电平,Vn端电平上升,则输出端Vo电平下降,Vn端电平下降,则输出端Vo电平上升2运算放大器的性质理想运算

ElfBoard技术贴|如何调整eMMC存储分区

ELF 2开发板基于瑞芯微RK3588高性能处理器设计,拥有四核ARM Cortex-A76与四核ARM Cortex-A55的CPU架构,主频高达2.4GHz,内置6TOPS算力的NPU,这一设计让它能够轻松驾驭多种深度学习框架,高效处理各类复杂的AI任务。

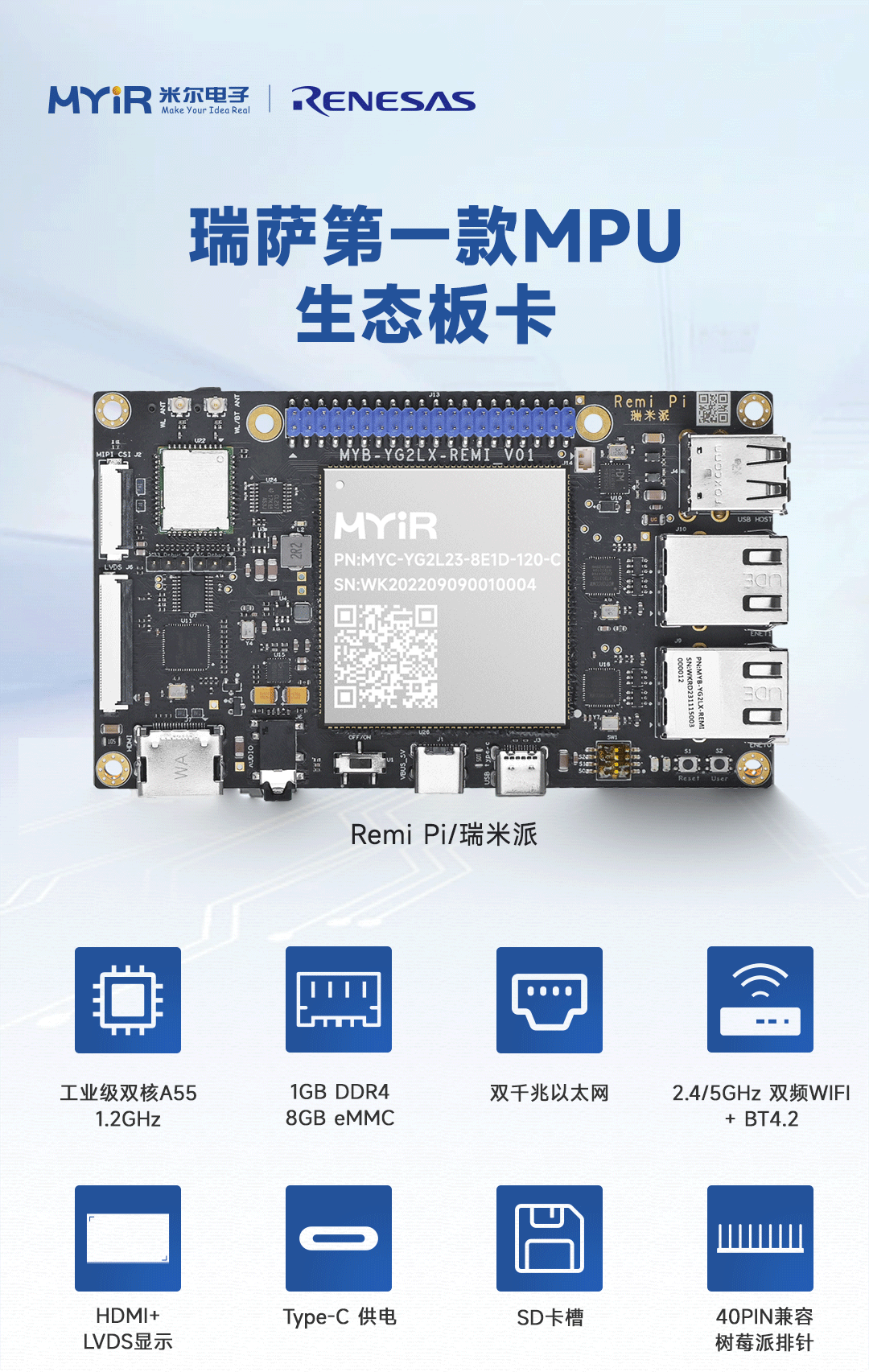

米尔基于MYD-YG2LX系统启动时间优化应用笔记

1.概述MYD-YG2LX采用瑞萨RZ/G2L作为核心处理器,该处理器搭载双核Cortex-A55@1.2GHz+Cortex-M33@200MHz处理器,其内部集成高性能3D加速引擎Mail-G31GPU(500MHz)和视频处理单元(支持H.264硬件编解码),16位的DDR4-1600/DDR3L-1333内存控制器、千兆以太网控制器、USB、CAN、

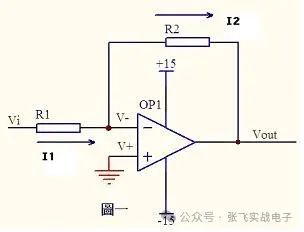

运放技术——基本电路分析

虚短和虚断的概念由于运放的电压放大倍数很大,一般通用型运算放大器的开环电压放大倍数都在80dB以上。而运放的输出电压是有限的,一般在10V~14V。因此运放的差模输入电压不足1mV,两输入端近似等电位,相当于“短路”。开环电压放大倍数越大,两输入端的电位越接近相等。“虚短”是指在分析运算放大器处于线性状态时,可把两输入端视为等电位,这一特性称为虚假短路,简称

飞凌嵌入式携手中移物联,谱写全国产化方案新生态

4月22日,飞凌嵌入式“2025嵌入式及边缘AI技术论坛”在深圳成功举办。中移物联网有限公司(以下简称“中移物联”)携OneOS操作系统与飞凌嵌入式共同推出的工业级核心板亮相会议展区,操作系统产品部高级专家严镭受邀作《OneOS工业操作系统——助力国产化智能制造》主题演讲。

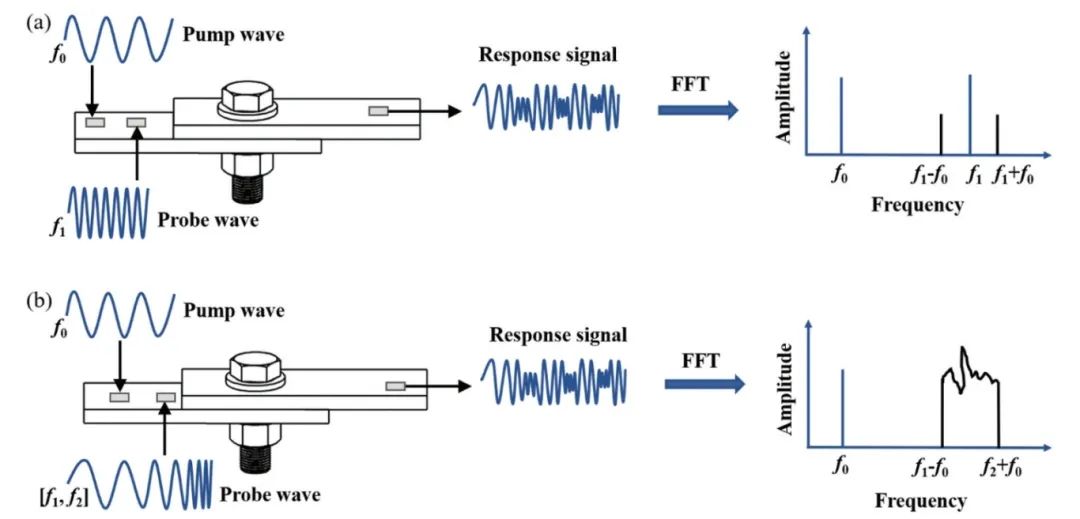

ATA-2022B高压放大器在螺栓松动检测中的应用

实验名称:ATA-2022B高压放大器在螺栓松动检测中的应用实验方向:超声检测实验设备:ATA-2022B高压放大器、函数信号发生器,压电陶瓷片,数据采集卡,示波器,PC等实验内容:本研究基于振动声调制的螺栓松动检测方法,其中低频泵浦波采用单频信号,而高频探测波采用扫频信号,利用泵浦波和探测波在接触面的振动声调制响应对螺栓的松动程度进行检测。通过螺栓松动检测

MOS管驱动电路——电机干扰与防护处理

此电路分主电路(完成功能)和保护功能电路。MOS管驱动相关知识:1、跟双极性晶体管相比,一般认为使MOS管导通不需要电流,只要GS电压(Vbe类似)高于一定的值,就可以了。MOS管和晶体管向比较c,b,e—–>d(漏),g(栅),s(源)。2、NMOS的特性,Vgs大于一定的值就会导通,适合用于源极接地时的情况(低端驱动),只要栅极电压达到4V或10V就可以

压敏(MOV)在电机上的应用剖析

一前言有刷直流电机是一种较为常见的直流电机。它的主要特点包括:1.结构相对简单,由定子、转子、电刷和换向器等组成;2.通过电刷与换向器的接触来实现电流的换向,从而使电枢绕组中的电流方向周期性改变,保证电机持续运转;3.具有调速性能较好等优点,可以通过改变电压等方式较为方便地调节转速。有刷直流电机在许多领域都有应用,比如一些电动工具、玩具、小型机械等。但它也存

汽车网络安全攻击实例解析

汽车网络安全攻击实例解析

评论